Lutter contre la fraude sur mobile grâce à l’API Google Referrer

Google Play Referrer est une méthode standard, très fiable et très précise pour attribuer les conversions via Google Play (mais pas Android hors boutique). Elle permet au prestataire d’attribution mobile d’envoyer des paramètres de suivi dans la boutique, qui les retransmet ensuite à la source lorsque l’application est téléchargée.

Mais, les fraudeurs étant constamment à l’affût de nouvelles manières de jouer avec le système, ils ont trouvé une faille dans la méthode de référence en utilisant une forme de piratage d’installation.

À la différence des bots ou des anomalies comportementales, le piratage d’installation se produit quand l’attribution d’une installation réelle d’un utilisateur réel est compromise ou piratée. Dans le piratage de référencement d’installation, un code malveillant envoie de fausses données de « référence » au SDK d’un prestataire de mesure ou d’attribution pour tenter de pirater le crédit d’une installation d’application.

La nouvelle API Google Referrer, développée en collaboration avec nos partenaires de chez Google, comble ce vide en authentifiant les données de référence et en bloquant activement l’injection de référence.

Quel volume de fraude l’API Google Referrer permet-elle de contrer ?

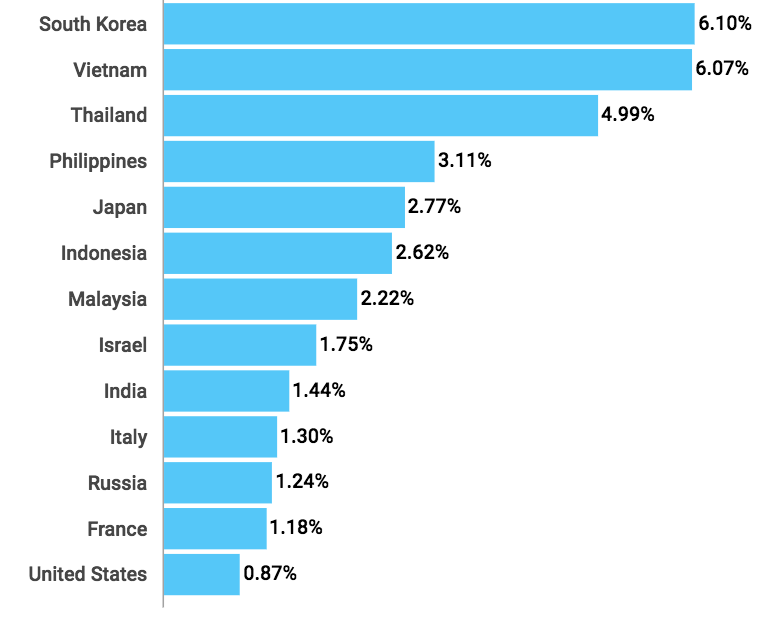

Nous pouvons constater qu’un volume important de fraude vise à tromper les plateformes d’attribution en injectant un clic après le début du téléchargement, touchant particulièrement les campagnes en Asie.

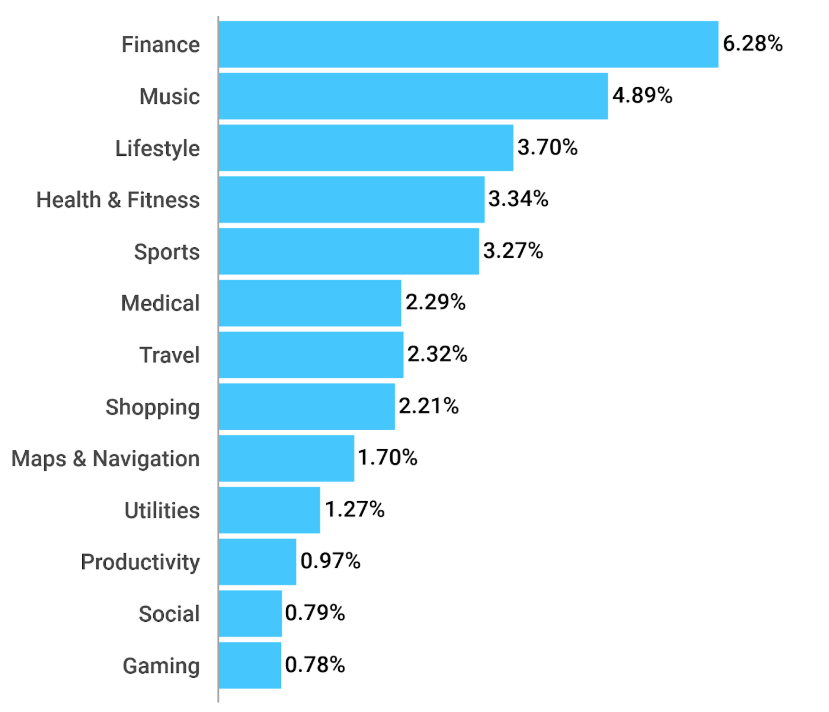

Parmi l’ensemble des catégories, la finance est fortement impactée, suivie par les applications lifestyle. L’impact sur le gaming est relativement marginal, probablement grâce au CPI faible dans ce secteur, qui est moins attractif pour les fraudeurs, et parce que les marketeurs d’applications de gaming, étant souvent plus avertis que les autres, ont souvent mis en place des mécanismes de défense renforcés.

Transparence, certitude et analyse granulaire en profondeur

Comprendre ce que font vos utilisateurs entre un clic sur le lien de référence de Google et l’installation de votre application est a) crucial pour détecter et bloquer le piratage d’installation et b) vous permet de prendre des décisions produit et marketing éclairées.

C’est pourquoi AppsFlyer propose un reporting exhaustif du piratage de référence d’installation dans le tableau de bord Protect360, et rend les nouvelles données du Play Store disponibles dans les rapports de données brutes.

Les nouvelles données du Play Store comprennent :

- Le code de référence (URL) du package installé

- L’horodatage, en secondes, indiquant le moment où le clic de référence s’est produit

- L’horodatage, en secondes, indiquant le moment où le processus d’installation (téléchargement) a commencé

L’importance de données de référence de Google :

- Précision accrue de la détection et du blocage de la fraude publicitaire.

- Analyses granulaires plus profondes : vous savez exactement quel type de fraude a été bloqué et pourquoi

- Des analyses plus profondes du parcours utilisateur : alors que dans le passé, les seuls points de données disponibles étaient l’heure du clic et l’heure de l’installation, ajouter de nouveaux points de données permet une meilleure analyse du parcours du client mobile.

- La visibilité du code de référence signifie que fraudeurs ne peuvent plus simuler l’URL de référence.

- Une meilleure certitude au-delà du CTIT : si l’analyse standard du click to install time du piratage d’installation (CTIT) cherche en général un volume important d’installations pendant les 2 à 5 premières secondes après l’installation, certaines applications sont plus lentes à s’installer que d’autres. En analysant le parcours utilisateur complet — du clic à la première ouverture d’application, en passant par le téléchargement — vous serez en mesure de prendre des décisions éclairées et de personnaliser votre CTIT en fonction du comportement de vos utilisateurs