Introduction

La fraude publicitaire sur mobile est source de gaspillages budgétaires considérables et fait perdre au équipes marketing plusieurs milliards de dollars à travers le monde.

Lorsque l’on évoque l’impact réel de la fraude, il faut en cerner tous les aspects – directs et indirects – pour évaluer correctement les dangers. La fraude représente la plus grande menace de l’industrie mobile.

Les tactiques de fraudes basées par exemple sur des bots malveillants ou des fermes à clics ont un impact direct sur les campagnes marketing. Elles s’appuient sur le détournement de ressources publicitaires et sur l’usage de faux utilisateurs qui ne présentent aucune valeur. Mais l’impact indirect peut représenter une menace plus importante encore, en affectant de futures décisions et arbitrages lors des campagnes à venir (choix budgétaires, plans de ciblage, etc).

Un spécialiste marketing responsable doit se familiariser avec la terminologie et le fonctionnement de la fraude pour appréhender correctement le problème.

Comprendre comment travaillent les services de lutte contre la fraude, d’où viennent-ils et quelles sont leurs motivations permettra d’envisager les solutions adéquates.

Se familiariser avec les tactiques courantes de fraudes, les outils technologiques et les vulnérabilités du secteur permettant à la fraude de prospérer, peut aider à construire des réponses en « interne » et en « externe ». L’objectif est de tenter de ralentir, voire de bloquer, la menace croissante que représente la fraude.

Ce guide complet présente les subtilités de la fraude publicitaire en ligne et ses évolutions au fil du temps, en particulier sur les canaux de marketing mobile. Les sujets couverts sont les suivants :

- Lexiques et vocabulaires de base liés à la fraude

- Conséquences de la fraude publicitaire sur mobile

- Évolution de la fraude publicitaire sur mobile

- Profil du fraudeur

- Méthodes courantes de fraudes

- Analyse du marché et des principales verticales

La fraude publicitaire sur mobile est là pour durer.

Pour gérer et traiter ce problème, il faut d’abord en comprendre les détails. Dans un second temps, il est possible de neutraliser les entités malveillantes et frauduleuses qui ciblent notre activité, et fait perdre beaucoup d’argent.

La prise de conscience du phénomène est donc l’une des meilleures armes de défense face au défi de la fraude.

Qu’est-ce que la fraude publicitaire sur mobile ?

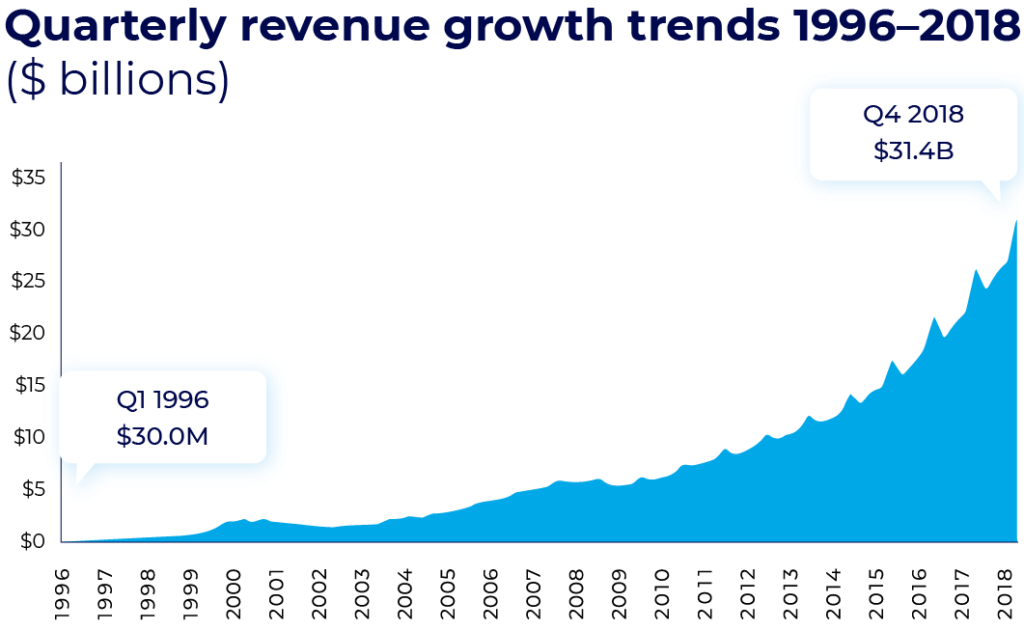

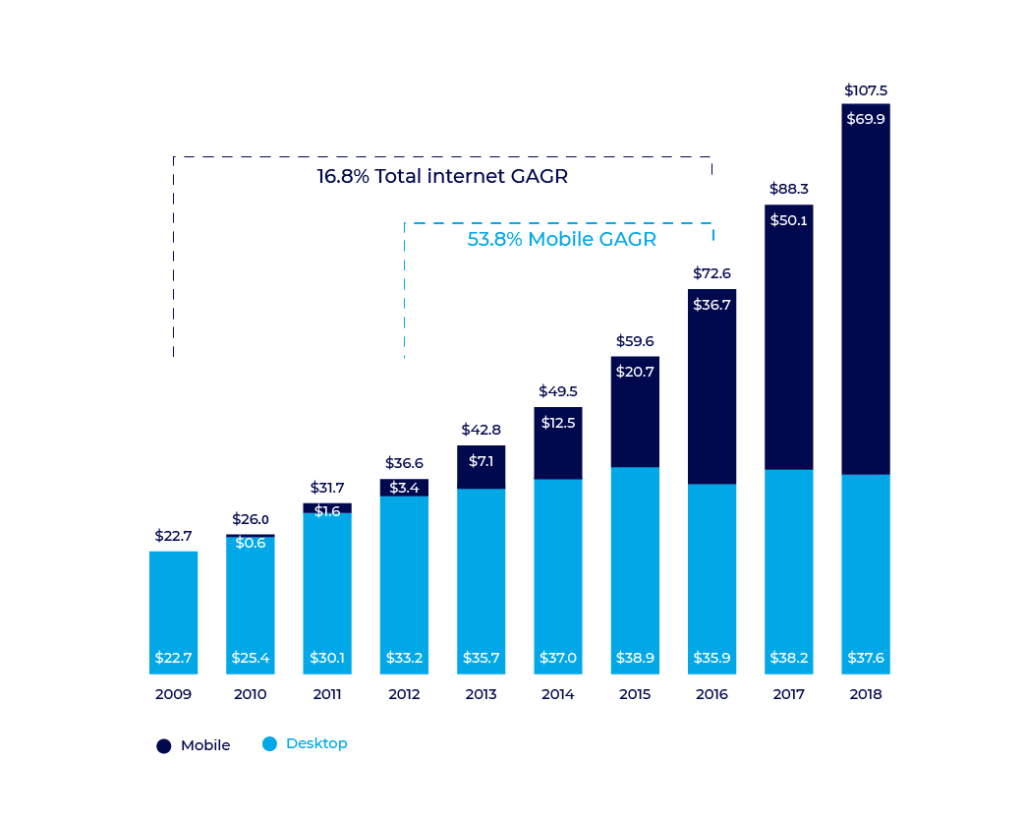

La publicité en ligne est une activité florissante.

Il s’agit d’une industrie qui concentre des milliards de dollars dépensés chaque année, à travers une variété de canaux, à une échelle toujours plus grande.

Depuis les débuts d’internet et son installation dans les foyers du monde entier, la publicité en ligne a joué un rôle important dans les stratégies de monétisation. À bien des égards, les sites Web et les applications mobiles doivent leurs profits à la publicité numérique.

L’efficacité des canaux digitaux ont augmenté et, mécaniquement, les annonceurs se sont mis à allouer des budgets de plus en plus importants à la publicité en ligne. Le but était d’atteindre un public de façon plus précise, en fonction de ses centres d’intérêt et du comportement des utilisateurs.

Parallèlement, la fraude publicitaire en ligne et les pratiques manipulatrices n’ont cessé de se développer aussi, afin de mettre la main sur une partie de l’argent généré.

L’ampleur et le coût estimés de la fraude publicitaire en ligne varient considérablement d’une source à l’autre.

Des estimations – pourtant prudentes – font état de milliards de dollars perdus chaque année sous l’impact de la fraude, avec des chiffres qui varient entre 6,5 et 19 milliards de dollars par an (eMarketer).

La fourchette ci-dessus souligne la difficulté d’estimer avec précision l’impact réel de la fraude publicitaire en ligne.

Les techniques de fraude publicitaire évoluent et défient en permanence les infrastructures du secteur, en manipulant les nouvelles technologies à son avantage.

Qu’est-ce que la fraude publicitaire sur mobile ?

La fraude est un terme général utilisé pour décrire une manipulation.

Cela signifie qu’elle peut se retrouver dans n’importe quelles industries, et dans tous types de transactions.

Industrie ou produit en particulier : les fraudeurs tenteront de manipuler ou d’exploiter les règles de tout écosystème pour obtenir un avantage ou des fonds de manière déloyale.

Là où l’argent se trouve, la fraude ne rôde pas loin.

Pour comprendre ce qu’est la fraude publicitaire sur mobile, il faut d’abord la distinguer des autres types de fraude :

La fraude

Elle se définit comme un type de procédé qui peut s’appuyer sur des outils en ligne pour être menée. Un agent trompe une ou plusieurs victimes en leur faisant croire qu’il peut fournir de la valeur en échange de biens, en utilisant une publicité mensongère ou en diffusant de fausses informations.

Exemples :

- Systèmes de Ponzi

- Les structures pyramidales

- L’arnaque du Fyre Festival

Fraude en ligne

Ce type de stratagème s’appuie sur des outils en ligne (emails, réseaux sociaux, SMS, etc.) pour atteindre ses victimes et susciter une interaction : un clic sur des liens malveillants, un échange d’informations, un téléchargement de logiciels malveillants, etc.).

Exemples :

Fraude publicitaire en ligne

Dans cette situation, les auteurs du méfait manipulent et mentent sur les flux de conversion issus de la publicité en ligne, afin d’obtenir frauduleusement des budgets publicitaires. Les CPM, CPA, et CPS (entre autres) font partie des modèles publicitaires visés. Les fraudeurs les manipulent en générant de fausses variables : impressions, clics, ventes, et même utilisateurs factices.

Exemples :

- Empilement de publicités (Ad stacking)

- Clic spamming

- Usurpation de domaine

Fraude publicitaire sur mobile

On parle ici d’un sous-ensemble de la fraude publicitaire en ligne qui est opérée via divers appareils mobiles – smartphones, tablettes – sur deux canaux principaux : Le Web mobile (navigateur web des appareils mobiles) et les applications mobiles (écosystème d’applications mobiles).

Exemples :

- Piratage d’installations

- Piratage du SDK

- « Fermes d’appareils » mobiles

Trafic frauduleux vs trafic invalide

Il faut faire la distinction entre le trafic frauduleux et le trafic non-valide.

La fraude publicitaire en ligne manipule intentionnellement les flux de conversion et certains aspects du parcours de conversion pour voler des budgets publicitaires. Le trafic invalide, quant à lui, désigne simplement le trafic qui ne correspond pas aux normes de la campagne et aux attentes de l’annonceur – que ce soit intentionnellement ou non.

Exemples courants :

- Ciblage géographique erroné

- Sources non désirées de trafic (adultes, trafics contre récompenses, etc.)

- Dépassement des plafonds de campagne

- Mauvaises spécifications ou formats d’annonces

Vocabulaire de la publicité mobile

Utilisateur organique – Un utilisateur qui installe et lance une application sans qu’aucune publicité ne soit diffusée pendant le processus d’installation.

Utilisateur non organique – Un utilisateur qui installe et lance une application à la suite d’un « engagement » (vue ou clic) liée à une publicité.

Fournisseur d’attribution – Une plateforme de mesure qui établit le lien entre les annonceurs et les éditeurs de contenus. Le fournisseur d’attribution mesure l’activité de la campagne de l’annonceur par le biais d’URL postback dédiés, et notifie par messages à la fois l’annonceur et l’éditeur de contenus lorsqu’une installation non organique se produit.

Ad – Une publicité de l’annonceur présentée sur le média de l’éditeur de contenus.

Ad Impression – Impression publicitaire – Un engagement calculé sur la base des vues d’une publicité.

Ad click – Clic publicitaire – Un engagement mesuré à partir du nombre de clics.

Installation – Installation d’une application depuis le store d’applications sur l’appareil de l’utilisateur – organique ou non organique (NOI).

Lancement – Le premier lancement de l’application sur l’appareil – une installation officielle de l’application ne sera attribuée que lorsque l’application sera lancée pour la première fois.

Événement – Activité In-app – Un point de repère qui mesure l’activité de l’utilisateur au sein de l’application – niveau spécifique atteint, achats in-app, etc.

Achat in-app – Biens virtuels ou physiques achetés par le biais d’un store d’application.

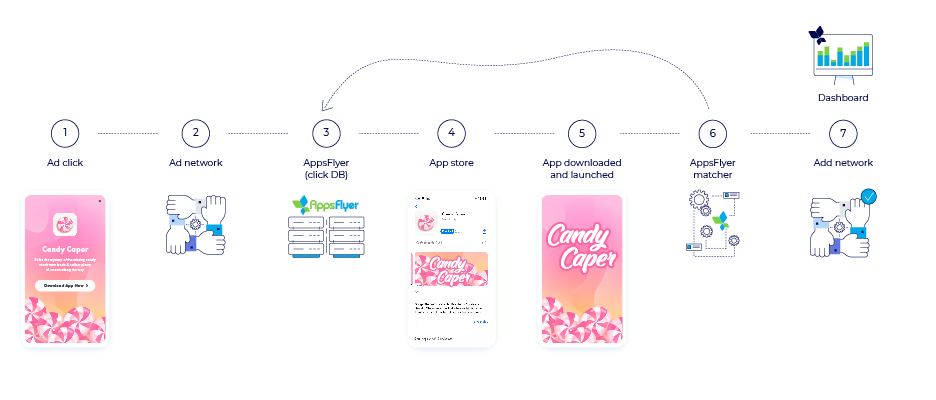

L’attribution mobile : explications

Pour comprendre comment fonctionne la fraude publicitaire sur mobile, examinons d’abord le flux standard d’attribution des installations d’applications.

- Un utilisateur clique sur une publicité qui apparaît sur son appareil mobile.

- Le clic sera enregistré auprès du partenaire média responsable du placement de l’annonce, tandis que l’utilisateur sera redirigé vers le store d’applications correspondant au système d’exploitation de son appareil.

- Le clic sera alors enregistré auprès du fournisseur d’attribution.

- L’utilisateur accède au store d’applications et télécharge l’application.

- L’utilisateur lance l’application pour la première fois.

- L’algorithme du fournisseur d’attribution fait correspondre les données d’installation de l’application avec ses données d’engagement de clics et les enregistre pour tenter de déterminer si l’utilisateur est « organique » ou non.

- Une fois que l’engagement publicitaire est mis en relation avec l’installation de l’application, l’utilisateur est étiqueté ou défini comme non-organique.

L’installation de l’App sera attribuée au partenaire média correspondant, et sera affichée sur le tableau de bord de l’annonceur.

Ce qui précède est une explication simplifiée du fonctionnement des modèles de base d ‘”attribution du dernier clic”.

Cette méthode d’attribution mobile a été introduite pour la première fois par AppsFlyer en 2011. Elle est devenue depuis le modèle standard de mesure et d’attribution utilisé par toute l’industrie.

Les fraudeurs tenteront d’identifier les failles et les échecs au sein de ce processus et d’en faire des opportunités de manipulations.

Les bases de la fraude publicitaire sur mobile

Les bases de la fraude publicitaire sur mobile

Les conséquences de la fraude à la publicité mobile se répercutent sur l’ensemble des aspects et des initiatives marketing d’un annonceur. Elles affectent ses activités d’aujourd’hui et de demain.

Budgets perdus (directs et indirects)

La conséquence la plus évidente est la perte financière directe que la fraude entraîne. Selon la dernière étude d’AppsFlyer relative à la fraude publicitaire sur mobile, 15 % des dépenses mondiales en médias mobiles sont gaspillées à cause de la fraude.

Ces budgets perdus auraient pu produire de la valeur pour les annonceurs s’ils avaient été judicieusement investis dans d’autres canaux rentables. Cette somme pourrait aussi présenter un plus grand risque encore en raison de son envergure et de ses effets à long terme.

Les données « polluées » ou biaisées

La fraude peut conduire les annonceurs à investir et réinvestir dans de “mauvais” canaux médias en raison de la « pollution », de l’inexactitude, des données analysées.

Une fois que la fraude s’infiltre dans le croisement de données, il devient presque impossible de distinguer les vrais utilisateurs des faux et les utilisateurs organiques des utilisateurs acquis.

Résultat ? Les données de l’annonceur deviennent polluées et peu fiables.

Gaspillage de ressources

Avant tout, la fraude constitue un énorme gaspillage de temps et de ressources humaines. Des équipes entières passent d’innombrables heures à tenter de clarifier les anomalies trouvées dans leurs données.

Impact sur tout l’écosystème

Si les budgets publicitaires sont volés, les annonceurs sont loin d’être les seuls à être touchés.

Les dommages causés par la fraude sont ressentis par toutes les entités et tous les acteurs de l’écosystème marketing.

Fournisseurs de technologies de marketing

Les vendeurs en marketing technologique comptent sur des budgets publicitaires sains pour prospérer, se développer et offrir des services supplémentaires.

Mais avec une fraude qui absorbe de plus en plus de budgets marketing, certaines opérations publicitaires deviennent moins rentables pour de nombreux annonceurs. Les entreprises de marketing technologique qui dépendent fortement de ces budgets sont donc frappées par une diminution d’activité marketing.

L’impact négatif est double, dans la mesure où les solutions « Mar-Tech » aident souvent les annonceurs à mieux mesurer leur activité, à optimiser leurs campagnes mais aussi à les protéger de la fraude.

Partenaires médias (réseaux publicitaires)

Les fraudeurs exploitent la complexité de l’écosystème et les nombreuses entités intermédiaires qui le composent pour ne pas être détectés. En outre, de nombreux réseaux publicitaires n’ont tout simplement pas conscience que la fraude pollue leur trafic.

L’absence d’action contre la fraude peut entraîner la mise en danger de la réputation d’un réseau publicitaire et de son activité future avec les principaux annonceurs, car les budgets publicitaires se déplacent vers les SRN – ce qui consiste à limiter le portefeuille média en échange d’un trafic plus fiable.

De plus, les réseaux légitimes perdent souvent leur crédibilité sur la qualité des utilisateurs qu’ils fournissent, en raison de ces tactiques de détournement d’attribution et de faux clics.

Éditeurs de contenus

Les propriétaires d’applications et de sites internet de premier plan comptent beaucoup sur les revenus générés par la monétisation du trafic.

La fraude par usurpation de domaine vise à voler directement les revenus en prétendant vendre leur trafic de certaines sources, c’est-à-dire en insérant artificiellement un nom de domaine dans les URL d’attribution. Ces actions visent à masquer un trafic factice ou de mauvaise qualité acheté à bas prix, pour le revendre par le biais de plateformes automatisées d’espaces publicitaires à des tarifs plus élevés.

Indicateurs de fraude publicitaire sur mobile

À l’instar d’autres délits, la fraude publicitaire sur téléphones portables a aussi ses indices et ses indicateurs qui permettent de l’identifier et de débusquer les auteurs du méfait.

Les données recueillies par les fournisseurs d’attribution peuvent être analysées pour détecter des anomalies dans le comportement des utilisateurs, dans les capteurs des appareils, etc. L’objectif est de dresser un tableau de ce à quoi ressemblent les modèles d’activité fiables, afin de mettre en évidence les comportements suspects.

Parce que l’analyse joue un rôle important dans l’identification des fraudes, le recours à une large base de données rend la détection des schémas frauduleux plus précise, plus rapide et plus efficace.

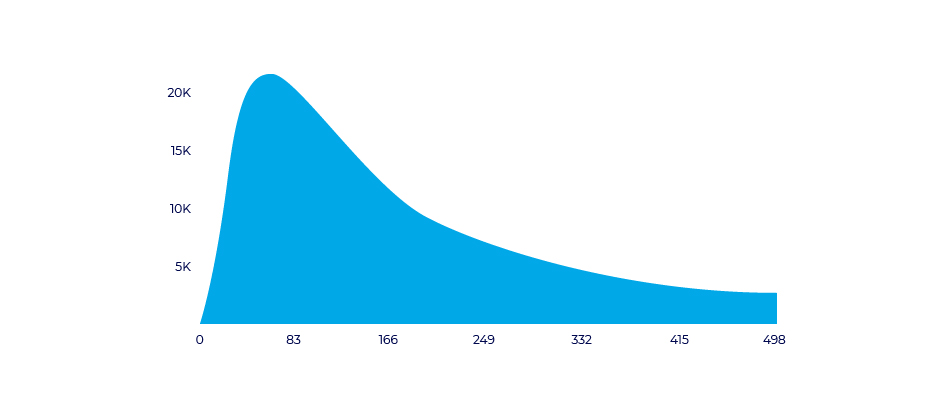

CTIT

Le Click to install time mesure la différence entre divers laps de temps dans le parcours utilisateur – de la première interaction publicitaire de l’utilisateur au premier lancement d’application.

Le CTIT peut être utilisé pour identifier les différents cas de fraude par clic :

- CTIT court (moins de 10 secondes) : possibilité de fraude par détournement d’installation

- CTIT long (24 heures et après) : possibilité de fraude par inondation de clics

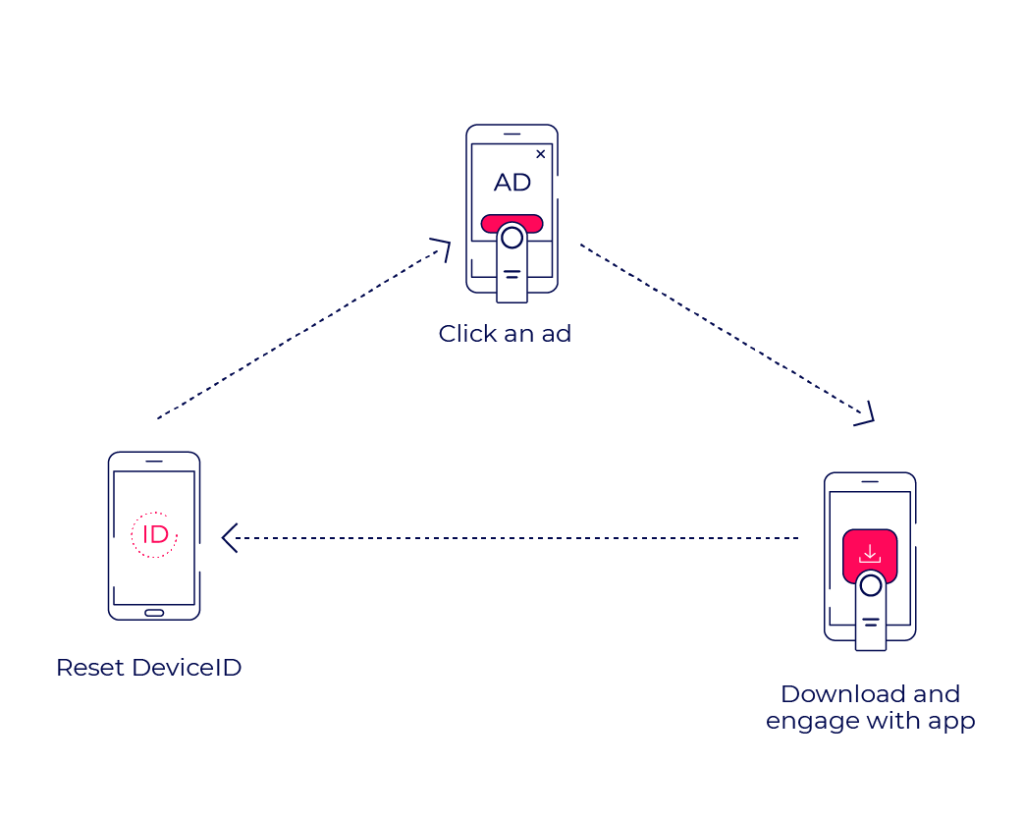

Taux de nouveaux appareils

Le taux de nouveaux appareils met en évidence le pourcentage de nouveaux téléphones qui sont la source de téléchargement de l’application.

De nouveaux utilisateurs installent des applications et des utilisateurs existants changent d’appareil. C’est le cours normal des choses. Cependant, il faut garder un œil sur le caractère crédible ou non du NDR pour son activité, car ce taux est déterminé par les nouvelles identités – les Device ID qui sont mesurées. Par conséquent, il peut être manipulé par des tactiques frauduleuses de réinitialisation de l’ID, très courantes avec les fermes d’appareils.

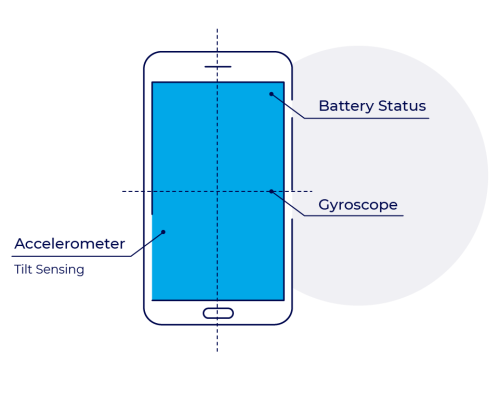

Capteurs d’appareil

L’analyse du comportement biométrique repose sur des centaines d’indicateurs et de capteurs d’appareil : niveau de la batterie, angle de l’appareil, etc.

Ces indicateurs permettent de créer un profil pour chaque installation – en analysant le comportement de l’appareil et de l’utilisateur pour chaque installation, et en comparant leur compatibilité avec les tendances classiques mesurées avec de vrais utilisateurs.

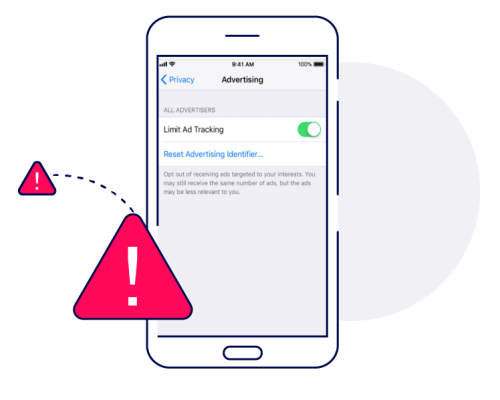

Le LAT (Limit Ad Tracking)

Le Limit Ad Tracking est un réglage de confidentialité qui permet aux utilisateurs de limiter ce que les annonceurs reçoivent concernant l’activité générée par leurs appareils. Lorsqu’un utilisateur active le Limit Ad Tracking, les annonceurs et leurs solutions de mesure reçoivent un dispositif d’identification vide à la place d’un identifiant spécifique.

Les fraudeurs tentent de dissimuler leurs agissements en activant le LAT sur leurs appareils. Cet indicateur de performance clé n’est pertinent que pour les identifiants publicitaires Google et iOS. Amazon, Xiaomi, et d’autres utilisent d’autres identifiants.

Taux de conversion

Un taux de conversion décrit le passage d’une action à une autre, ce qui peut signifier que les impressions publicitaires se transforment en clics, les clics en installations, ou les installations en utilisateurs actifs. La connaissance par un annonceur de ses taux de conversion, attendus à tout moment du parcours utilisateur, peut aider à prévenir l’irruption de la fraude.

En matière de taux de conversion, un reflexe consiste à penser que tout ce qui est trop beau pour être vrai…ne l’est probablement pas.

L’intelligence artificielle

L’intelligence artificielle est devenue un outil courant, car elle permet d’appliquer une logique d’identification de la fraude à grande échelle. L’IA permet d’identifier des cas qui seraient restés introuvables par l’homme à toute échelle.

L’algorithme de machine learning (réseaux Bayésiens) combiné à une vaste base de données d’attribution mobile garantira une solution efficace et précise de détection des fraudes.

Le profil d’un fraudeur

Le véritable profil des auteurs de fraude ne colle pas à l’image ou au stétéotype que l’on s’en fait.

De nombreux marketeurs perçoivent la fraude comme une opération malveillante menée depuis des lieux tenus secrets. Le fraudeur est souvent perçu comme un pirate informatique affublé d’un sweat à capuche ou d’un masque…

En réalité, les fraudeurs sont tout sauf discrets, certains d’entre eux affichant même leur activité au grand jour. Souvent même, ils ne considèrent pas leur activité comme frauduleuse, mais plutôt comme un service.

En moyenne, une opération frauduleuse peut ressembler à une entreprise technologique classique, et même sembler légitime. L’utilisation de divers bots et autres outils malveillants est qualifiée de “produits” ou de “versions finale de logiciels” plutôt que de fraude.

Ces entreprises fonctionnent à partir d’emplacements à la mode, branchés, et offrent des plans de retraite et autres avantages sociaux. Ils emploient des esprits brillants, des ingénieurs expérimentés et gèrent des équipes de veille stratégique sophistiquées. Ils choisissent leurs cibles avec soin et développent leurs “produits” pour contourner les défenses de leur cible.

Ils sont calculateurs, les yeux rivés sur leurs objectifs, et gèrent des opérations à grande échelle pour maximiser le retour sur investissement.

Afin de lutter efficacement contre la fraude publicitaire, nous devons prendre conscience que les auteurs sont tout aussi intelligents et avant-gardistes (si ce n’est plus) que ceux qui cherchent à bloquer leurs tentatives.

Selon un autre cliché courant, la fraude serait généralement le fait de réseaux publicitaires et de sources médias malveillantes. Bien que ce soit parfois le cas, la fraude peut aussi être alimentée de diverses autres manières, en exploitant la structure de l’industrie.

Fraude des annonceurs

La publicité en ligne est une industrie dynamique dans laquelle toute personne peut agir en tant qu’annonceur, éditeur de contenus, ou médiateur à tout moment. Les applications malveillantes qui véhiculent des logiciels publicitaires frauduleux doivent atteindre un large public afin de mettre en œuvre leurs stratagèmes à grande échelle – elles s’appuient donc sur des campagnes de marketing.

Ces applications peuvent sembler inoffensives au départ, afin de lancer ou soutenir des activités malveillantes une fois téléchargées sur les appareils des utilisateurs.

Il est important d’examiner attentivement chaque application en prenant en compte les informations d’identification, les autorisations « backend » et la manière dont elles sont utilisées.

Fraude du médiateur

Un médiateur peut être toute entité placée entre l’annonceur et son éditeur de contenus.

Il existe de nombreuses façons dont les médiateurs peuvent manipuler les transactions à leur avantage.

L’une de ces manipulations est l’usurpation de domaine : le domaine ou l’application d’un éditeur de contenus est modifié par le médiateur pour paraître plus attrayant, et donc réclamer des CPI plus élevés. Par ailleurs, on parle d’Ad stacking lorsqu’un seul emplacement publicitaire accueille plusieurs annonces simultanément, en ne donnant de la visibilité qu’à une seule annonce.

Fraude de l’éditeur

Les éditeurs de contenus eux-mêmes peuvent être à l’origine de la fraude en utilisant de nombreuses tactiques qui contribuent à augmenter la valeur de ressources média.

Un éditeur peut utiliser des Bots et rester constamment actifs sur son application, générant des impressions pour les publicités qui leur sont présentées. Ces Bots peuvent même déclencher des clics et des engagements au sein des applications.

Les tactiques de fraude à l’affichage sont également très populaires auprès de certains éditeurs, qui tentent de tirer un meilleur parti de leur propre offre de médias. Pour cela, ils utilisent des placements invalides d’annonces et une description erronée de la qualité des médias.

Fraude de l’utilisateur

Sur un marché où l’écrasante majorité des applications sont proposées gratuitement, les économies in-app dépendent fortement de la capacité de l’application à convertir les utilisateurs « gratuits » en utilisateurs « acquéreurs » de services, à des taux spécifiques.

Il y a fraude de l’utilisateur lorsque celui-ci tente de tromper la structure économique d’une application afin d’obtenir un meilleur positionnement, ou d’utiliser ses services gratuitement.

Exemple : des bots peuvent se servir de ressources au sein d’applications de jeux, ou bien encore annuler les limites de Swipe et de Match sur les applications de rencontres. Ces activités contournent des paramètres de l’expérience utilisateur prévue par le développeur de l’application. Ce faisant, les utilisateurs en viennent à nuire aux moyens même de l’application de générer des revenus.

Outils courants des fraudeurs

Les fraudeurs sont inventifs et créatifs, en améliorant constamment leurs outils.

Les outils légitimes et courants utilisés par les développeurs, les publicitaires et les utilisateurs, seront souvent manipulés pour exploiter des fonctions spécifiques, et créer des opportunités de fraude.

Émulateurs d’appareil

Les émulateurs sont un outil courant pour les développeurs de jeux, car ils créent un environnement virtuel pour tester les différentes fonctionnalités sur leurs applications. Les fraudeurs utilisent ces émulateurs pour imiter les appareils mobiles à grande échelle et créer de fausses interactions avec les publicités et les applications.

Ces émulateurs sont faciles à télécharger, permettent de recréer de manière transparente de nouveaux appareils et de nouveaux utilisateurs, et peuvent être exploités à grande échelle à l’aide de bots et de scripts.

Outils de proxy VPN

Un VPN transfert la connexion Internet d’un appareil par le biais d’un serveur privé particulier, plutôt que par le fournisseur de services Internet (ISP). Lorsque les données sont transmises à internet, elles proviennent du VPN, et non de l’appareil lui-même.

Les fraudeurs abusent de cet outil pour masquer leurs opérations et dissimuler leurs adresses IP afin d’éviter d’être placé sur liste noire. Cela permet de faire croire aux annonceurs que leur engagement provient des zones géographiques souhaités.

Logiciel malveillant

Un malware est un logiciel malveillant conçu pour causer des dommages à un appareil, un serveur, un client ou un réseau informatique. Les fraudeurs conçoivent et développent différents types de logiciels malveillants.

Ce qui permet de manipuler les failles de sécurité en s’infiltrant dans les appareils et les serveurs, de falsifier les données et de mener des fraudes contre des annonceurs tout comme des utilisateurs.

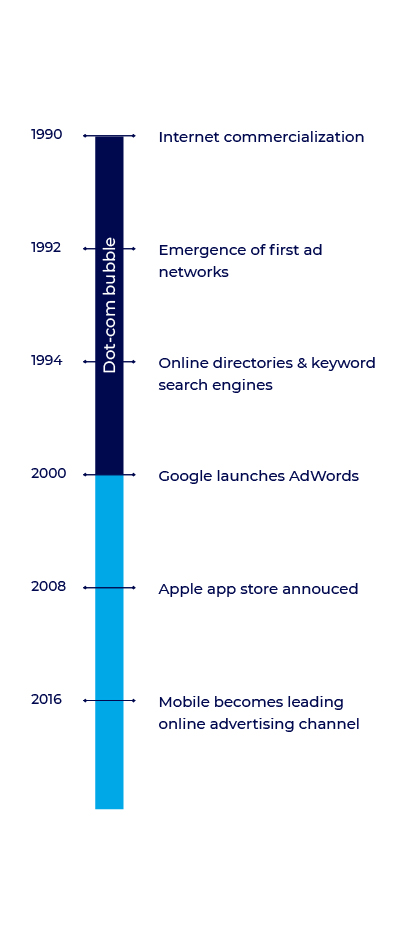

L’évolution de la fraude

La fraude a toujours fait partie de l’industrie de la publicité en ligne. Dès que des revenus pouvaient être générés, même pour de simples campagnes CPC, la fraude s’est imposée comme partie à part entière de l’équation publicitaire.

Les réseaux publicitaires ont vu le jour au début des années 1990, leur rôle étant de faciliter la mise en relation des annonceurs et des sites web.

En effet, le boom des dot-com des années 90 a considérablement augmenté la variété et l’échelle des éditeurs de contenus, ce qui a ouvert la voie à divers réseaux publicitaires. En outre, les premiers annuaires tels que le Yahoo ! et les moteurs de recherche par mots clés comme Alta Vista sont apparus afin d’aider les utilisateurs à atteindre les sites qu’ils cherchaient et à naviguer facilement entre une pléthore de sites.

Dans ce contexte, les premières méthodes de fraude publicitaire, à la fin des années 90 et au début des années 2000, étaient principalement axées sur des variantes de spamming par clic et de manipulation des moteurs de recherche.

En 2008, Apple introduit son App Store sur le marché – l’accès à internet est désormais possible depuis les appareils mobiles.

L’apparition d’un environnement digital marqué par les applications et le web mobile a joué un rôle important dans l’essor de la publicité en ligne au cours des années 2010. Ce qui n’est pas resté sans conséquences sur la structure des revenus publicitaires en général.

Jusqu’en 2010, l’activité sur ordinateur était encore le principal terrain d’actions des annonceurs et des fraudeurs. Au fur et à mesure que les budgets consacrés à la téléphonie mobile augmentaient, les fraudeurs ont commencé à s’y intéresser – en appliquant d’abord les méthodes de fraude sur ordinateur à l’activité mobile, pour tester le potentiel du nouvel environnement mobile.

La fraude à l’installation d’applications est devenue plus répandue au fil du temps.

La question du classement et du référencement sur les stores d’applications a été ciblée par les annonceurs, qui ont opté pour des campagnes “en rafale” afin d’obtenir de grandes quantités d’installations dans des délais très courts. Cette situation a ouvert la voie aux fraudeurs, qui ont pu exploiter des canaux de faible qualité et spammer les annonceurs avec de faux utilisateurs.

Avec l’évolution des algorithmes de référencement dans les App Stores, les tactiques de “rafale” sont devenues pratiquement obsolètes. La compréhension du nouveau paysage mobile par les développeurs d’applications a également mûri, ces derniers mettant l’accent sur la qualité et les utilisateurs actifs plutôt que sur le gonflement des chiffres d’installation.

De plus en plus de points de médiation et de contact se sont ajoutés au parcours entre annonceurs et éditeurs de contenus, à savoir, entre autres : marketplaces publicitaires, SSP, DSP, agences médias…chacun ayant sa propre vision de la transparence, de la qualité du trafic et des normes de livraison.

Par conséquent, la complexité du secteur permettent à la fraude de prospérer.

Les fraudeurs exploitent les lacunes en matière de transparence, l’incohérence des normes en matière de déclaration et même le développement technologique, pour mener leurs opérations à différentes échelles et sur diverses plateformes.

Les comptes d’éditeurs en ligne ou de sources médias sont faciles à créer et à dissimuler parmi la masse de plateformes de médiation disponibles, par le biais de sociétés écrans par exemple.

Elles permettent de dissimuler l’opération du fraudeur, car elles se mélangent à d’autres sources dans un océan de données, et ne sont souvent identifiées que par un ID générique.

Une fois cachés ou masqués, les modèles publicitaires CPM, CPA, CPS, etc., sont faciles à manipuler en générant de fausses impressions, de faux clics, de fausses ventes et même de faux utilisateurs. Même lorsqu’elle est débusquée ou bloquée, une opération frauduleuse peut facilement se présenter sous une nouvelle ID ou une nouvelle entité commerciale et reprendre ses activités frauduleuses.

Techniques de fraudes publicitaires sur mobile

Les méthodes de fraude publicitaire sur mobile sont variées et appliquent différentes techniques en fonction de plusieurs paramètres :

- Cible et objectif du fraudeur

- Exploitation de faiblesses ou de lacunes

- Technologie disponible

- Niveau de sophistication

- Capacités financières

Les éléments ci-dessus font tous partie de l’équation permettant de déterminer le type de fraude, l’échelle et la cible que le fraudeur cherche à viser.

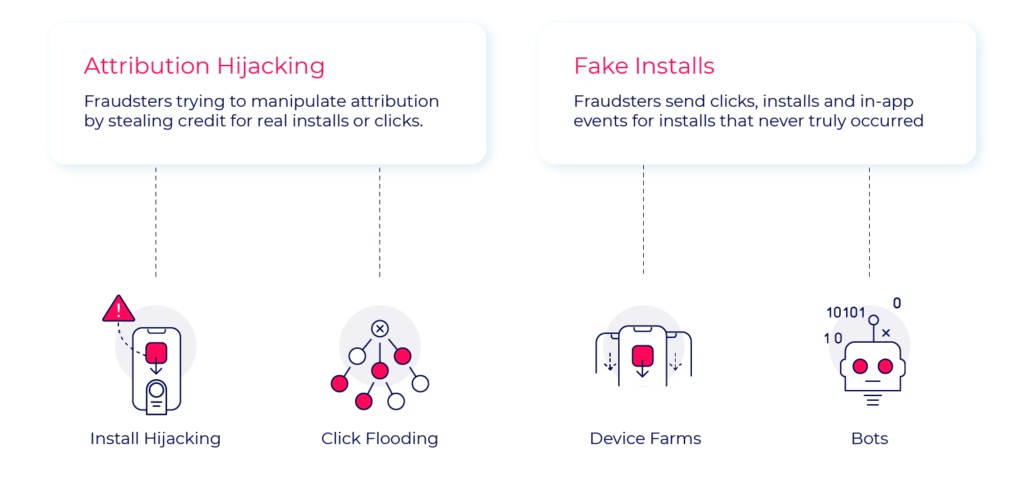

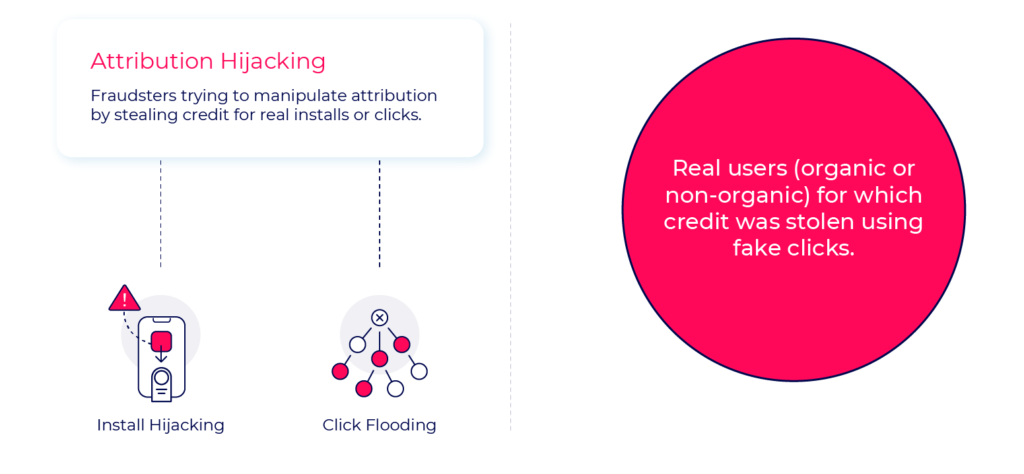

Les méthodes de fraude les plus courantes se répartissent en deux grandes catégories : le détournement de l’attribution et les fausses installations.

Méthodes de fraude

La principale différence entre les deux catégories réside dans la nature des utilisateurs.

| Utilisateurs réels | Faux utilisateurs : | |

| Un engagement réel | Trafic propre | N/A |

| Réengagement | Détournement d’attribution | Fausses installations |

Détournement d’attribution

Les méthodes de détournement d’attribution s’appuient sur des utilisateurs réels (organiques ou pas), et utilisent des rapports de clics erronés pour manipuler les flux de conversion d’attribution. L’ajout artificiel de clics en différents points du parcours utilisateur aidera à voler l’attribution d’installations et d’utilisateurs fournis par d’autres sources médias.

Avec de fausses installations, l’ensemble du parcours de l’utilisateur est faux. Impressions, clics, installations, événements in-app et même utilisateurs : tout est faux.

Dans les deux cas de figure, l’activité et les ressources de l’annonceur sont affectées – la différence est qu’avec les tactiques de détournement d’attribution, les utilisateurs sont réels et apportent une certaine valeur. Contrairement aux fausses installations qui ne présentent aucune valeur pour les annonceurs, ce qui rend souvent inutiles toutes leurs données d’acquisition d’utilisateurs.

Les méthodes spécifiques à ces deux catégories sont variées, les méthodes les plus courantes actuellement utilisées sont examinées ci-dessous.

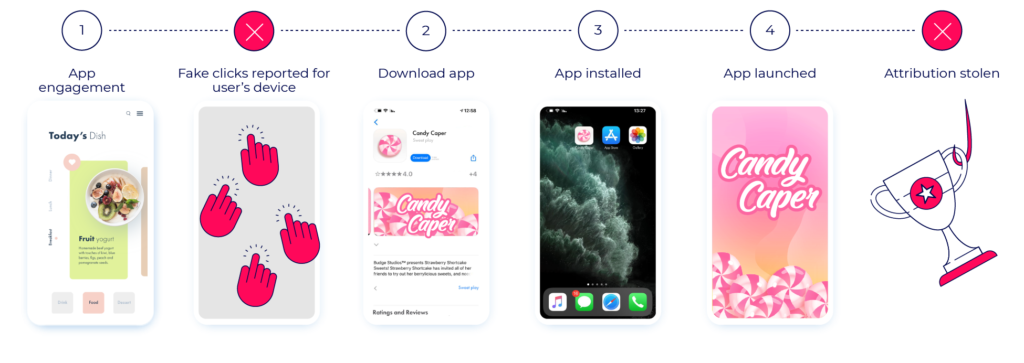

Piratage d’installations

Le détournement d’installation est un type de fraude dans lequel les fraudeurs “détournent” le crédit d’une installation générée par une autre source média.

Les techniques courantes incluent l’envoi de faux rapports de clics ou l’ajout de fausses données de référents.

Un utilisateur clique sur une publicité présentée par un partenaire média fiable puis est dirigé vers le PlayStore pour terminer le téléchargement. Une fois que le processus de téléchargement a commencé, l’appareil Android informe les autres applications de l’appareil qu’une nouvelle application est en cours de téléchargement – cela se fait à l’aide d’une diffusion standard Android.

Cette diffusion – disponible pour n’importe quelle application – déclenchera alors un logiciel malveillant qui était déjà présent sur l’appareil de l’utilisateur, niché dans une autre application.

Le logiciel malveillant génère un faux rapport de clics au nom du fraudeur, faisant croire qu’il est à l’origine de l’installation. Cela va manipuler le modèle d’attribution du dernier clic : le fraudeur apparaît comme celui qui a généré le dernier clic enregistré.

Une fois l’application lancée, l’attribution sera volée.

L’exploitation d’un modèle d’attribution de base est relativement simple pour le fraudeur. Mais ce type de fraude est relativement simple à identifier en utilisant les mesures standard de l’ITCC et la détection des anomalies.

Le clic du fraudeur arrivera naturellement beaucoup plus tard que les clics provenant de sources fiables.

Ainsi, un taux réduit de CTIT sera le signe d’une tentative de détournement d’installation.

Des solutions sophistiquées de lutte contre la fraude peuvent utiliser le timestamps (les temps morts) des clics pour attribuer l’installation à sa réelle source média, en utilisant le calibrage de l’attribution – ce qui minimise les dommages sur les données de reporting et de re-ciblage de l’annonceur.

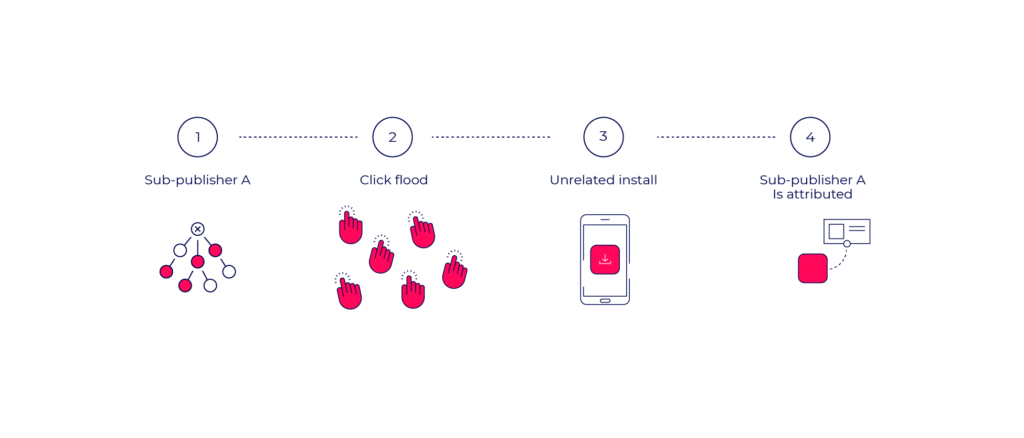

Click flooding

Dans le click flooding, les fraudeurs envoient une « inondent » leur cible de faux rapports de clics depuis des appareils réels, ou en leur nom. Lorsque l’appareil réel télécharge l’application, l’éditeur secondaire se voit faussement attribué l’installation.

Le click flooding cible souvent les utilisateurs organiques, car il vise à s’attribuer l’attribution de leur activité en utilisant des méthodes probabilistes.

Le fraudeur crée des comptes d’éditeur sur différents canaux d’attribution et récupère les URL d’attribution pour autant d’applications que possible.

La génération de grandes quantités de clics incorporant des détails réels sur les appareils peut être réalisée soit par des logiciels malveillants opérant depuis les appareils des utilisateurs, soit par l’achat de données d’utilisateurs sur des canaux malveillants (darknet).

Les clics peuvent être générés de manière aléatoire, mais aussi calculés à partir des applications installées ou bien de l’activité de navigation de l’utilisateur.

Lorsque les utilisateurs atteignent organiquement l’App Store ou le Play Store et téléchargent une application, un clic leur est déjà faussement associé, même si aucune publicité n’a été vue ou cliquée.

Une fois l’application lancée par l’utilisateur, le fraudeur est crédité d’une installation organique que l’annonceur ne devrait jamais payer.

Les tentatives de Click flooding peuvent être identifiées et bloquées à l’aide de différents indicateurs comme les taux de conversion très bas, et les mesures CTIT.

Un taux CTIT élevé indique une probable tentative de Click flooding, car des clics sont constamment envoyés au nom des utilisateurs, indépendamment de leur activité ou de l’heure d’installation de l’application.

Détournement de l’attribution – points essentiels à retenir

Complexité

Les méthodes de fraude par détournement d’attribution sont considérées comme relativement simples à mettre en œuvre et à exploiter.

Ils nécessitent une technologie assez basique et leur dépendance à l’égard des données réelles des utilisateurs signifie que la majorité des données sont générées organiquement – et non insérées artificiellement dans les informations postback.

Gain potentiel

Le gain potentiel de la fraude par détournement d’attribution est considéré comme limité pour plusieurs raisons.

Sa relative simplicité de fonctionnement permet aux solutions de détection des fraudes de mesurer les anomalies des timestamps CTIT. Les fraudes sont également limitées en termes d’échelle, car elles reposent sur des utilisateurs réels – ce qui les limite à un nombre fini d’appareils potentiels à exploiter.

Conséquences pour les entreprises

Comme les méthodes de détournement d’attribution reposent sur des utilisateurs réels, les annonceurs devraient percevoir une certaine valeur générée par ces utilisateurs. Cependant, l’allocation du budget marketing de l’annonceur étant manipulée, les éditeurs de qualité qui ont rendu ces installations possibles ne sont pas récompensés. Le crédit de leur labeur a été dérobé par des sources malveillantes.

Cela affecte toute décision future d’allocation de budget prise par les annonceurs, car les sources frauduleuses apparaissent comme celles qui offrent de la qualité, au détriment d’éditeurs fiables qui sont écartés.

Fermes à clics

Les fermes d’appareils sont des lieux remplis d’appareils mobiles réels, qui cliquent sur de vraies publicités et téléchargent de vraies applications, en se cachant derrière de nouvelles adresses IP.

Souvent associées à des régions reculées dans monde, les fermes d’appareils peuvent être situées dans n’importe quel espace apte à contenir et faire fonctionner un grand nombre de d’appareils…de la chambre à coucher à l’entrepôt. Très populaires au début des années 2010, ces fraudes peuvent être gérées par des employés faiblement rémunérés ou par des émulateurs, travaillant 24h sur 24 pour stimuler sans relâche l’engagement des applications et la réinitialisation des appareils.

Plus l’engagement et la réinitialisation d’ID des appareils est efficace, plus la fraude peut générer des revenus.

La simplicité relative de cette méthode, combinée à la baisse des prix des appareils mobiles et aux difficultés économiques, a conduit à une seconde vague d’exploitations d’appareils dans les ménages occidentaux qui y ont vu un moyen de profiter d’un revenu supplémentaire.

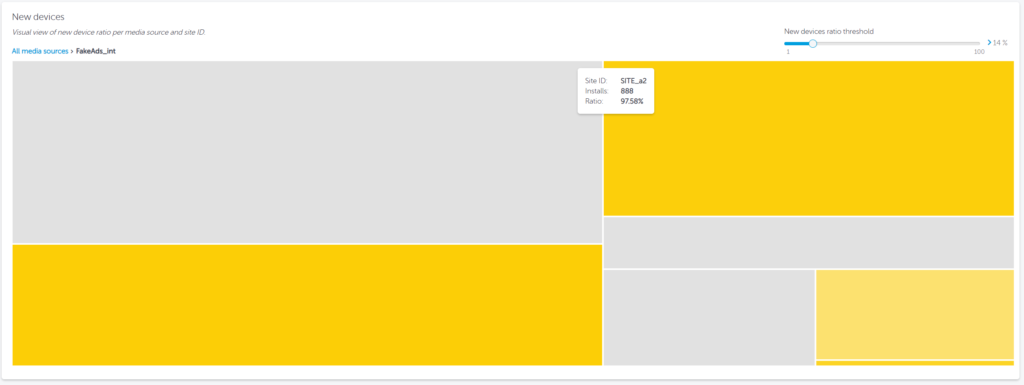

Comment identifier les fermes d’appareils

De nouveaux appareils apparaissent régulièrement et on s’attend à les trouver dans toute campagne, car les utilisateurs les mettent constamment à jour ou changent leurs appareils pour diverses raisons.

Cependant, le taux de nouveaux appareils d’une campagne doit être surveillé pour détecter les anomalies.

Des NDR élevés, combinés à d’autres paramètres, peuvent identifier une ferme d’appareils qui fonctionne avec des ID réinitialisés à grande échelle.

Selon les données d’AppsFlyer, le taux crédible de nouveaux appareils ne devrait pas dépasser 10 à 20 % de l’activité de la campagne.

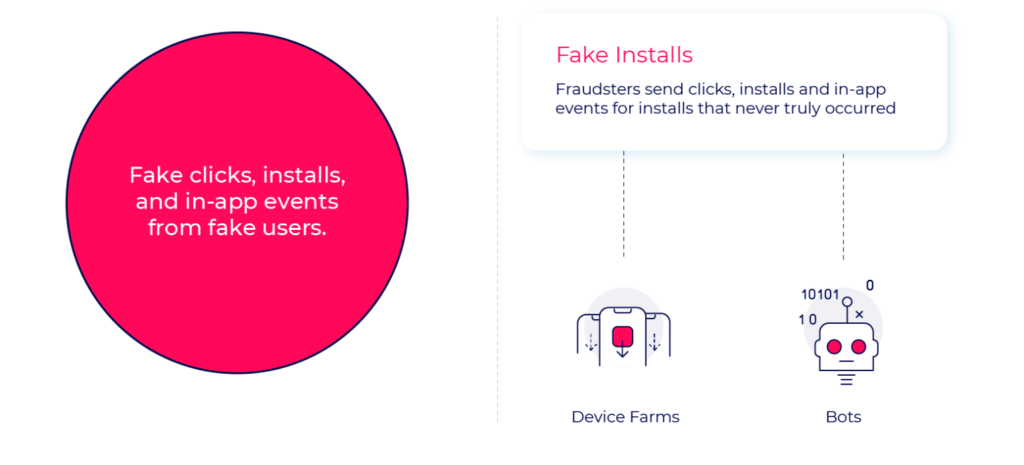

Bots

Les Bots sont des codes malveillants qui exécutent un programme ou une action prédéfinie. Bien que certains bots puissent être basés sur de vrais téléphones, la plupart d’entre eux sont basés sur serveur. Les bots s’emploient à envoyer des clics, des installations et des événements in-app pour des installations qui n’ont jamais existé.

Les bots peuvent être utilisés pour automatiser n’importe quelle action au sein du flux d’utilisateurs ou de l’application elle-même, et leurs champs d’actions s’étendent aux méthodes évoquées plus haut. Ils peuvent être utilisés pour imiter le comportement réel de l’utilisateur sur la base des données biométriques comportementales recueillies par les logiciels malveillants, depuis les appareils des utilisateurs.

Ces bots “entraînés” semblent “réels”, ce qui les rend plus difficiles à identifier et à bloquer.

Les fraudeurs s’adaptent à la logique de détection avancée et entraînent des bots à passer par les points de mesure de l’engagement dans l’application. Ils se font passer pour “vrais” utilisateurs engagés de cette manière. Cela présente une double génération de valeur pour les fraudeurs, car ils apparaissent comme des éditeurs de qualité capable de fournir des utilisateurs engagés, et en plus, ils s’accaparent des revenus CPA grâce aux événements in-app.

Certains fraudeurs proposent même leurs bots comme des services, par exemple pour récolter des ressources de jeu, passer des niveaux et générer des revenus pour des tiers, dans ce que l’on appelle la FAAS (Fraud as a Service).

Fausses installations – points essentiels à retenir

Complexité

Les méthodes de fraude par fausse installation sont considérées comme plus compliquées à utiliser et à entretenir.

Le fraudeur doit disposer d’un très haut niveau de compétences technologiques et de sophistication. Non seulement pour concevoir un mécanisme élaboré permettant de générer continuellement des utilisateurs, mais aussi pour rendre ce comportement aléatoire à grande échelle afin d’échapper aux algorithmes sophistiqués de détection des modèles.

Gain potentiel

Bien qu’il soit plus compliqué à mettre en œuvre et à maintenir, un système de fraude par faux utilisateurs offre un potentiel illimité une fois en place.

Contrairement aux systèmes de détournement d’attribution qui reposent sur des utilisateurs réels, les bots et les fermes d’appareils n’ont pas besoin d’utilisateurs réels ni même d’appareils réels pour fonctionner.

En simulant l’ensemble du parcours utilisateur, leur opération est potentiellement illimitée et leurs profits beaucoup plus élevés.

Conséquences pour les entreprises

Dans le système frauduleux basé sur de fausses installations, les annonceurs ne reçoivent aucune valeur (contrairement aux méthodes de détournement d’attribution).

Les comptes d’utilisateurs sont factices. Toute interaction effectuée au sein de l’application est préprogrammée pour drainer davantage de taux CPA de l’annonceur, et cause plus de dommages. Les données de l’annonceur seront souvent sans valeur car ces faux utilisateurs se mélangent aux vrais. Ce qui rend les efforts de re-ciblage inutiles.

Piratage du SDK

Les fraudeurs peuvent notamment contourner la détection des fraudes en introduisant de fausses informations dans les serveurs des annonceurs. Le piratage du SDK (ou AKA spoofing) est un type de fraude basé sur un bot, souvent exécuté par un logiciel malveillant caché dans une autre application de l’appareil de l’utilisateur.

Dans le cas du piratage du SDK, les fraudeurs ajoutent un code à une application « offensive » qui génère ensuite des clics publicitaires simulés, des installations et des signaux d’engagement au fournisseur d’attribution de l’annonceur, pour le compte d’une autre application « victime ».

Lorsqu’ils réussissent, ces bots peuvent amener un annonceur à payer pour des dizaines ou des centaines de milliers d’installations qui n’ont pas eu lieu réellement – alors que leurs serveurs, trompés, sont amenés à croire que les installations ont bien eu lieu.

Le piratage des SDK est un problème courant pour les fournisseurs d’attribution dont les SDK sont faibles, ou bien lorsque l’infrastructure de sécurité est peu développée.

De simples failles de sécurité peuvent constituer une porte d’entrée pour les fraudeurs, capables ensuite de manipuler le code du fournisseur d’attribution ou de le décomposer. Comment ? Par de mauvais mécanismes de cryptage par exemple (facile à déchiffrer), ou bien en raison de l’utilisation d’une technologie open source : le code étant publique, les fraudeurs peuvent l’examiner.

Un SDK crypté à source fermée (comme celui d’AppsFlyer) offre une meilleure protection contre le démantèlement et la manipulation du code. Ce dernier n’est pas révélé publiquement et la logique de cryptage reste masquée, ce qui le rend beaucoup plus difficile à violer.

Il est important de noter qu’aucune méthode n’est infaillible, car des piratages sophistiqués peuvent s’en prendre à potentiellement tout ce qui se trouvent sur les sites. Toutefois, une meilleure sécurité et une meilleure protection du code et de l’infrastructure minimiseront les risques et rendront les tentatives de piratage une perte de temps pour les fraudeurs.

Fraudes in-app (CPA)

En 2008, l’App Store a introduit le modèle de promotion CPI – le mode de promotion dominant pour les développeurs d’applications – qui récompense les partenaires médias pour les installations d’applications.

Le modèle CPI a été le théâtre de fraudes à l’installation, ce qui a conduit à une faible valeur par utilisateur pour les annonceurs. Pour tenter de réduire les dommages causés par la fraude à l’installation, un nouveau mécanisme de promotion a été introduit : le CPA (coût par action).

Les modèles CPA reposaient sur l’hypothèse de base selon laquelle un utilisateur actif au-delà du point d’installation serait considéré comme un utilisateur de qualité et non comme un fraudeur.

Les annonceurs (principalement dans le secteur des jeux) ont commencé à cartographier les événements clés dans leurs applications pour mesurer la valeur du parcours des utilisateurs :

- Un niveau atteint

- Un tutoriel terminé

- Un achats in-app

Les taux de CPA pour ces événements étaient souvent beaucoup plus rémunérateurs que le CPI offert, car ils reflétaient un utilisateur engagé avec une valeur de LTV et d’acquisition plus élevée. Au fil du temps, de plus en plus d’annonceurs, dans différents secteurs, ont adopté le modèle CPA en partant du principe qu’il pouvait offrir une protection suffisante contre la fraude publicitaire et générer une meilleure valeur utilisateur.

Toutefois, comme indiqué précédemment, les fraudeurs traquent les revenus là où ils se trouvent- ils ont très rapidement compris comment exploiter le CPA. Ce qui passait autrefois pour un modèle de promotion sécurisé est désormais infecté par la fraude publicitaire.

Les annonceurs qui ont réussi à réduire leur taux de fraude à l’installation en s’orientant vers le CPA (principalement dans les secteurs des jeux, du shopping et des voyages) sont maintenant plus durement touchés par des bots sophistiqués. Ces derniers ont été spécialement conçus pour contourner la détection de la fraude à l’installation, et frapper les événements in-app, écrasant les équilibres financiers in-app des annonceurs.

Achats in-app

Les achats in-app et les marketplaces in-app sont une méthode courante pour générer des revenus en vendant des biens réels (marchandises, services et produits) ou virtuels (ressources de jeu, artefacts, etc.).

Une nette majorité d’applications repose sur des modèles économiques gratuits ou freemium (moins de 4 % des applications sont payantes). Dans le cas du freemium, le téléchargement de l’application est gratuit et les revenus sont générés par les publicités et les achats in-app, comme indiqué ci-dessus. L’ensemble du modèle économique d’une application tourne souvent autour de sa capacité à générer ces transactions à certains taux, et à récompenser ses éditeurs de contenus en conséquence lorsque celles-ci sont générées.

Les taux CPS (coût par vente) sont considérés comme les plus élevés du marché, car ils reflètent une meilleure qualité d’utilisateurs et un revenu garanti pour l’annonceur.

Ceux-ci peuvent être des taux fixes ou des pourcentages sur chaque vente. Les fraudeurs feront tout ce qui est en leur pouvoir pour s’emparer de cette activité, car les gains par action réussie sont beaucoup plus importants que ceux du CPI – cela nécessite donc moins d’actions réussies pour générer des revenus.

Une augmentation des tentatives d’achat frauduleux in-app est également perceptible, frappant l’ensemble des secteurs principaux .

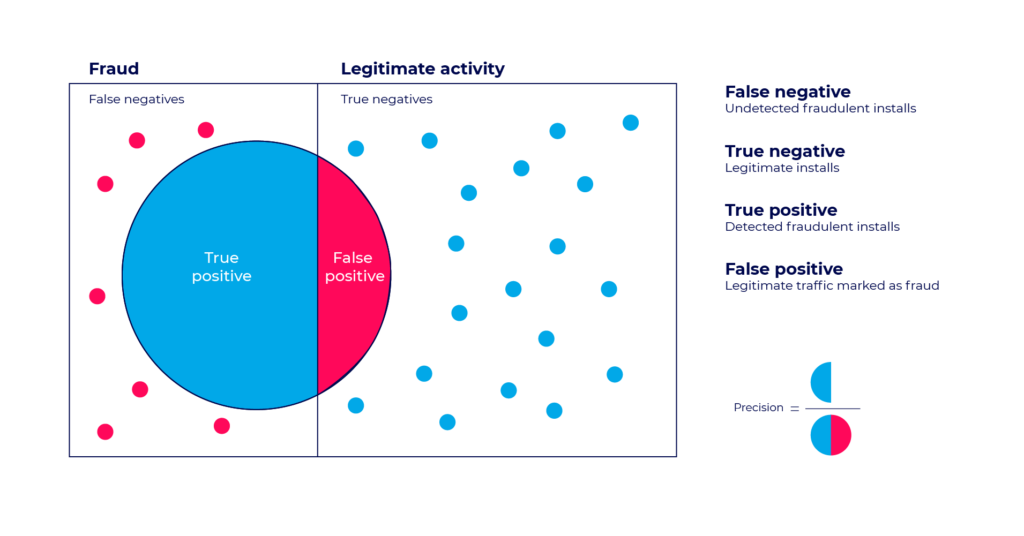

Test faussement positif

Un test faussement positif correspond à la situation dans laquelle une installation fiable est signalée, à tort, comme une fraude.

Ce test détermine le niveau de précision autorisé pour les algorithmes de détection des fraudes.

Plus le niveau de précision est élevé, plus la détection des fraudes est prudente. Plus le niveau de précision est bas – plus l’algorithme sera permissif. Davantage de fraudes seront détectées, mais au prix d’un plus grand nombre de faux positifs.

Une plus grande précision = un taux de faux positifs plus faible.

Aussi préjudiciable que puisse être la fraude publicitaire sur mobile pour l’activité d’un annonceur, les faux positifs pourraient être pires encore, car ils indiquent les cas où une installation a été faussement identifiée comme frauduleuse.

Contrairement aux cas de vrais positifs, où une fraude réelle est identifiée et où les sources frauduleuses sont exposées et bloquées, un cas de faux positif pénalise les sources fiables. Cela pourrait nuire à la relation de l’annonceur avec ses partenaires médias de qualité, plutôt que de le protéger des partenaires malveillants.

Toute lutte contre la fraude doit maintenir un taux de faux positifs aussi bas que possible, afin de protéger sa réputation et sa crédibilité tout en protégeant l’intérêt de son client.

Cela dit, conscients des efforts en matière de lutte contre ce type de malversations, les fraudeurs ont déjà réagi et incorporent délibérément des installations fiables à leurs activités. Il ne s’agit pas d’une tentative pour améliorer leur trafic, mais plutôt d’une action visant au blanchiment de celui-ci, qui sera ensuite utilisé comme contre-demande lorsque leur activité sera bloquée.

Fraude publicitaire sur mobile – état du marché

Pour comprendre l’ampleur de l’impact de la fraude publicitaire sur mobiles, nous devons examiner les principaux secteurs et établir une nette différence entre les applications de jeux et les autres.

Les annonceurs de jeux sont connus pour être des spécialistes avisés en marketing digital, très axés sur les données et attentifs à chaque étape du parcours de l’utilisateur…ce qui laisse peu de place aux fraudeurs.

Les annonceurs de jeux se concentrent davantage sur les utilisateurs engagés, plutôt que sur le volume d’installation. Cela se traduit par des taux de CPI nettement inférieurs, au côté d’une structure in-app et d’un CPA sophistiqué.

Cette structure incite les éditeurs de contenus à fournir des utilisateurs de qualité qui s’engagent dans leurs applications, et entraîne un taux de fraude à l’installation très faible, de seulement 3,8 %.

Cela ne signifie pas que les applications de jeux sont à l’abri de toute menace, car les fraudeurs ont commencé à se focaliser sur ces événements CPA in-app – la présence de la fraude in-app étant mesurée d’une année à l’autre.

À l’autre extrémité de la fraude à l’installation, se trouve plusieurs secteurs non liés aux jeux, notamment les applications financières.

La présence élevée de fraudes à l’installation dans les applications financières peut être associée à plusieurs facteurs, notamment :

- Budgets marketing à grande échelle

- Faible sensibilisation aux indicateurs clés de performance numériques : les banques établies ou sociétés d’investissement font leurs « premiers pas » dans la publicité numérique.

- Taux moyens de CPI les plus élevés du marché

Les applications de voyage et d’achat ne sont pas loin derrière, et souffrent également de taux de fraude à l’installation importants en raison de leurs CPI et de budgets marketing relativement élevés. Il faut cependant noter que ces derniers secteurs sont généralement plus familiers avec les indicateurs clés de performance digitale, puisqu’ils opèrent en ligne depuis les débuts de l’informatique.

Le taux moyen de fraude à l’installation pour les applications non récréatives est actuellement de 31,8 %, ce qui signifie que près d’une installation d’application sur trois est frauduleuse.

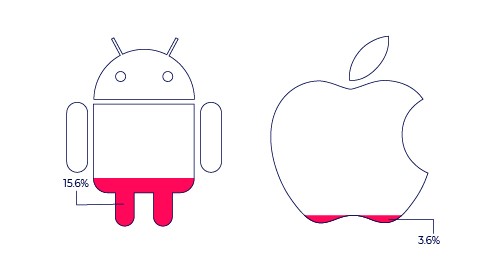

iOS contre Android.

Si l’on examine la fraude à l’installation d’applications par système d’exploitation, on constate que le système iOS d’Apple est très vulnérable – mais aussi que les utilisateurs d’Android ont un taux de fraude à l’installation six fois plus élevé.

Le système iOS d’Apple adopte l’approche du « walled garden » qui comprend un processus de contrôle strict des applications souhaitant entrer dans son store. Ce qui crée un environnement plus sûr pour ses utilisateurs. Mais les appareils iOS sont toujours victimes de tentatives de fraude par click flooding, car cette tactique de fraude contourne les défenses réglementées des stores.

Android, en revanche, exploite un système d’exploitation ouvert à tous, ce qui attire les fraudeurs à la recherche de failles à exploiter.

Contrairement aux appareils Apple, les appareils Android permettent également aux utilisateurs de télécharger des applications hors store.

Ces applications peuvent être trouvées en dehors des stores d’applications traditionnels (GooglePlay et AppStore) et offrent la version APK dépourvue de l’application présentée à l’utilisateur.

Ces magasins sont ouverts à tous, sans AUCUN processus de filtrage. Les applications malveillantes les infectent souvent. Cela se traduit par un taux élevé de fraude à l’installation sur Android, car les applications hors store sont souvent le relais ou le vecteur de logiciels malveillants/logiciels publicitaires vers les appareils, à l’insu de l’utilisateur et sans son consentement.

Détection après attribution

La détection de la fraude doit se poursuivre au-delà du point d’attribution de l’installation, car depuis quelques années, les événements in-app sont de plus en plus ciblés.

Les méthodes de fraude évoluent constamment et s’adaptent aux solutions anti-fraudes – Elles améliorent leur capacité à réaliser des fraudes par installation en évitant les mécanismes de détection. En outre, les fraudeurs se tournent de plus en plus vers des cibles CPA plus lucratives plutôt que de se concentrer uniquement sur les taux de CPI, en appliquant de nouvelles techniques spécialement conçues pour contourner les méthodes standard de détection des fraudes d’installation.

Ces nouvelles techniques ne peuvent être identifiées qu’a posteriori – après que l’installation ait été attribuée.

Ce faisant, les méthodes de fraude nouvellement introduites peuvent être débusquées en les attribuant à de nouveaux groupes et modèles frauduleux qui n’étaient peut-être pas connus au moment de leur attribution initiale.

Les installations qui ont contribué à établir ce nouveau raisonnement peuvent ensuite être refusées après avoir été attribuées à des sources frauduleuses. Cela ne peut se faire que rétrospectivement, une fois que leurs nombres a atteint une signification statistique suffisante pour être considérées avec précision comme fraude.

Une idée erronée qui a longtemps prévalu dans le secteur est que toutes les tentatives de fraude peuvent et doivent être identifiées et/ou bloquées en temps réel. Pourtant, la solution unique en son genre de détection de fraude post-attribution d’AppsFlyer a permis de découvrir qu’en moyenne, au moins 18 % des tentatives de fraude ne peuvent être identifiées qu’après le point d’attribution – exposant ainsi un autre zone d’ombre du marché.

Il s’agit d’installations malveillantes qui seraient passées inaperçues s’il n’y avait pas eu une étape de protection supplémentaire d’« après-coup ».

Exposition financière

Il est quelque peu difficile de mesurer avec précision l’impact financier de la fraude publicitaire sur les téléphones mobiles, car les conséquences commerciales varient d’un annonceur à un autre.

Il est toutefois possible de calculer l’exposition financière à la fraude pendant une période donnée (le montant de l’activité marketing exposé à des tentatives de fraude). AppsFlyer prend la mesure de la majorité de l’activité marketing mobile dans le monde entier, ce qui garantit la fiabilité de ses données et la précision de ses estimations.

En 2019, nous estimons que près de 4,8 milliards de dollars ont été exposés à la fraude publicitaire sur mobile.

L’estimation actuelle pour le premier semestre de 2020 s’élève à 1,6 milliard de dollars.

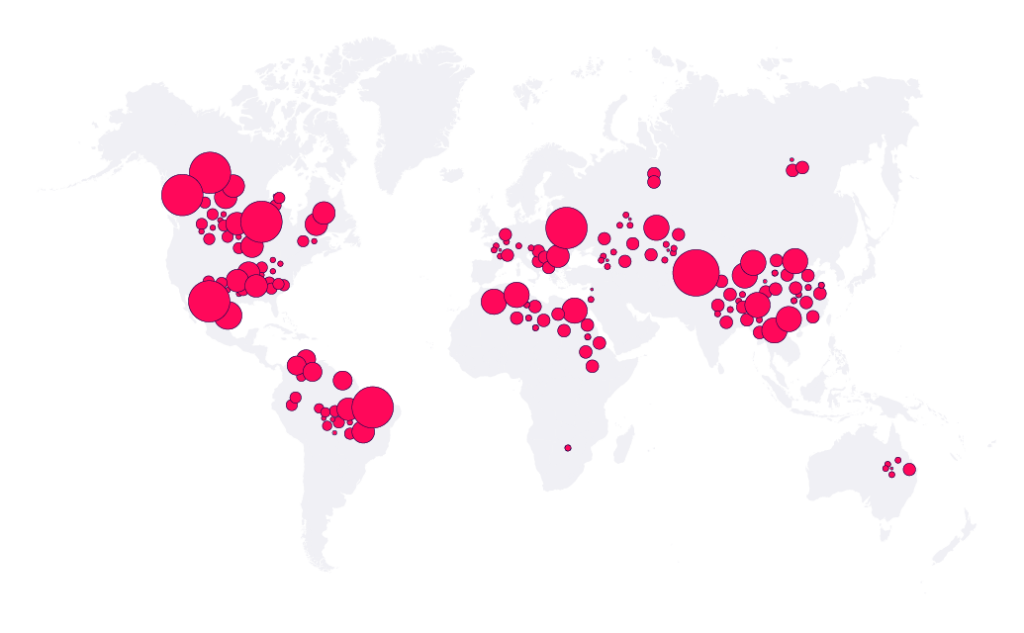

Enjeu global

Certains peuvent penser que la fraude est un problème spécifique à une région. La réalité est tout autre.

Gardez à l’esprit l’idée d’introduction de ce guide : Là où il se trouve, l’argent attire la fraude….

Et il y a beaucoup d’argent à gagner via la fraude publicitaire sur mobile…partout dans le monde.

Les marchés en développement, moins avancés sur le plan technologique, sont aussi souvent moins réglementés que les autres et sont donc des cibles idéales. Grâce aux émulateurs, aux proxys VPN et à d’autres outils technologiques, les frontières n’ont plus d’importance, ce qui permet à la fraude de s’infiltrer facilement dans n’importe quel pays.

Certains marchés plus développés, comme les États-Unis, le Canada et l’Allemagne, peuvent présenter des taux de fraude à l’installation plus faibles que d’autres.

Mais comme ces marchés détiennent la majorité des budgets marketing mondiaux. Même avec un faible taux de fraude, l’impact financier est potentiellement plus important que sur les marchés en développement qui sont eux caractérisés par des taux de fraude plus élevés…sur de plus petits budgets marketing.

Les téléphones mobiles omniprésents, les économies développées, la culture de consommation dans le monde, sont autant de facteurs qui font de la fraude publicitaire sur mobiles – et de la fraude publicitaire en ligne en général, une plaie mondiale.

Points clés à retenir

- La fraude publicitaire mobile est un problème en hausse constante dans le secteur, qui fait perdre des milliards de dollars chaque année.

- Les fraudeurs sont inventifs et créatifs. Leurs méthodes évoluent au fil du temps pour s’adapter et contourner les réglementations du secteur et les mécanismes de défense anti-fraude.

- Si la fraude publicitaire sur mobile est liée aux catégories principales mentionnées, les méthodes peuvent toutefois différer en termes de méthodologie, de technologie et d’échelle.

- La fraude est un business. Les fraudeurs sont motivés par le retour sur investissement et traquent l’argent là où il se trouve.

- La fraude publicitaire sur mobile ne se limite pas à des points spécifiques du parcours de l’utilisateur. Il n’est pas non plus limité à des verticales ou à des pays spécifiques. Partout où l’occasion se présente, la fraude sera au rendez-vous.

- Une solution de protection avancée et sophistiquée contre la fraude publicitaire sur mobile est une nécessité dans l’écosystème actuel.

- Une infrastructure solide et sécurisée, renforcée par une solution réactive pour l’identification et le blocage des menaces actuelles et futures, est indispensable à tout marketing en ligne, quelle que soit son ampleur.